セキュリティの危険が疑われるWordPressサイトで今すぐ点検すべき4つの対策

WordPressを運用していると、

「サイトが乗っ取られた」

「情報漏洩してしまった」

といった話を、最近たびたび耳にするようになりました。

そこで今回は、WordPressサイトを運用する上で最低限やっておきたい4つのセキュリティ対策についてお話しします。

そもそもWordPressはなぜ狙われやすいのか

WordPressは、ブログをベースにしたCMS(コンテンツマネジメントシステム)です。

CMSとは、納品後にユーザー自身がログインし、ブラウザから

- 記事の内容を書き換える

- 画像をアップし直す

- メニュー構成を変更する

といった作業を行える仕組みのことです。

非常に便利な反面、攻撃対象になりやすいという側面があります。

特にプラグインやテーマなど、機能を追加すればするほど、古くなっていく要素も増えていきますので、具体的にどこが危ないのかを本日は4つのポイントを中心にお話します。

対策① WordPress本体+プラグインの自動更新を有効に

1つ目は、プラグインの自動更新が無効になっているケースです。

そのため、

- 管理画面をあまり見ない

- 更新通知に気づかない

といった理由で、WordPressとプラグインどちらか片方だけが古いまま放置されることがよくあります。

この状態になると、

- WordPress本体は新しい

- …にも関わらずプラグインは古い

こういったミスマッチが起こり、プログラムの整合性が取れなくなります。

その結果、

- サイトが表示されなくなる

- 一部の表示が崩れる

- セキュリティホールが生まれる

といった問題が発生することがあるのです。

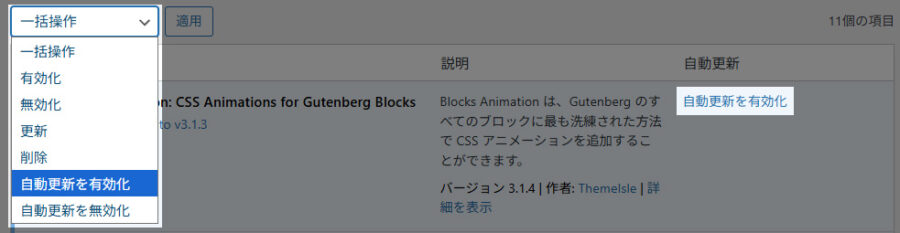

対策方法

対策は非常にシンプルです。

プラグイン一覧画面から自動更新したいプラグインにチェックを入れて有効にするだけです。

WordPress本体の自動更新はいつ出来る?

WordPress本体は自動的にバージョンアップされることが多いのですが、稀に手動更新のサイトも見かけます。これはリリース時に自動更新するかどうかを訪ねてくるので、そのタイミングで自動更新をONにしておくことをオススメします。

追加対策

多数のプラグインを抱えすぎる事はそれだけ事故率も上がります。

そこで点検時に不要なプラグインは思い切って削除することも同時におすすめします。

たとえば私は以前「画像をクリックするとポップアップするライトボックス系統のプラグイン」があったのですが、その機能はWordPressのブロックエディターに標準装備されたので不要になり、削除しました。

対策② PHPのバージョンを更新する

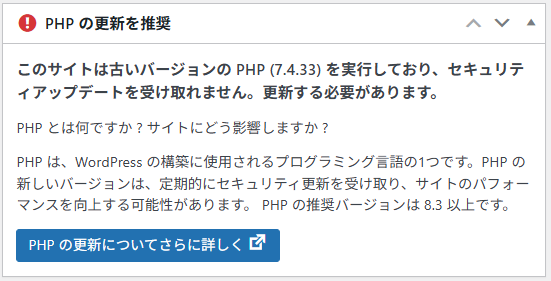

2つ目は、PHPのバージョンが古いという問題です。

PHPは定期的にアップデートされ、古いバージョンはサポートが終了します。

たとえば、PHP7.4系などはすでにサポートが終了していますが、

現在でも使われているサイトは少なくありません。

サポートが切れたPHPを使い続けると、セキュリティホールが塞がれないままの運用になってしまいます。

注意点

ここで注意しなければならないのが、

- WordPressの管理画面と

- サーバーのコントロールパネル

は別物だということです。

PHPのバージョン変更は、WordPressの管理画面ではなく、サーバー側(Xserver、ロリポップなど)の管理画面から行います。もしもログインURLやアカウントがわからない場合は管理者の方に問い合わせてみてください。

バージョンは基本的には、(推奨)と表示されているバージョンに変更するのがおすすめです。

変更後は必ず、

- サイトが正常に表示されているか

- エラーが発生していないか

を確認しましょう。

※ 事前にファイルとデータベースのバックアップを取っておくと安心です。

対策③ ログインURLが推測されにくいものにする

3つ目は、ログインURLが簡単に推測できる状態です。

WordPressの初期設定では、URLの末尾に

/wp-admin/

を入れてにアクセスするだけで簡単にログイン画面が表示できてしまいます。

ここで行われる攻撃のなかで代表的なものが、ブルートフォースアタック(総当たり攻撃)です。

IDとパスワードを自動で大量に試され、万が一突破されてしまうと、

- 管理画面への不正ログイン

- 顧客情報の閲覧

- サイト内容の改ざん

- 詐欺サイトへのリダイレクト

といった深刻な被害につながります。

実際に、企業サイトが知らない間に怪しい通販サイトへリダイレクトされていた、というケースもよくあります。管理画面内にメールフォームの受信履歴など顧客情報が格納されている場合はもっと注意が必要です。

対策方法

ログインURLの変更には、「SiteGuard WP Plugin」などのプラグインを使うと簡単に設定できます。最近ですと「CloudSecure WP Security」がX-ServerでインストールしたWordPressサイトについてきますので、そちらを試すのもよいでしょう。

設定画面の様子(Siteguardの場合)

Siteguardの場合は、WordPressの管理画面から[セキュリティ]-[siteguard]へと進み、[ログインページ変更]へと進みます。

ここでwp-adminに代わる別の文字列を入力します。

さらに[管理画面からログイン画面にリダイレクトしない]にチェックすることをお忘れなく。

※ ログインURL変更後は、必ずURLをどこかにメモしておきましょう。

対策④ 画像認証を入れる

4つ目は、ログイン時の防御が弱いことです。

IDとパスワードだけのログインはBasic認証と呼ばれ、これだけではどうしても突破されやすくなります。

これに加えて画像認証(CAPTCHA)といった、追加の認証ステップを加えることでセキュリティホールを狭めることができます。

「画像に表示された文字を入力してください」という画面を見たことがある方も多いと思いますが、あれです。

これを追加するだけで、自動化された攻撃の多くは防ぐことができます。

対策

Siteguard管理画面にて[画像認証]の項目に入り、有効にします。

おさらい:最低限点検すべき4項目

- WordPress本体とプラグインは自動更新か

- PHPのバージョンは新しいか

- ログインURLが推測されにくいか

- ログイン画面に画像認証が加わっているか

これらの項目は、半年に1回程度は点検することをおすすめします。

そして設定後は、ログアウトするか、プライベートモードか別のブラウザから実際に攻撃者になったつもりでログインを試みてください。

まとめ+補足:さらに安全にするために

今回お話した以外にも

- パスワードを定期的に変更する

- ログインURLをむやみに他人に教えない

といった基本的な対策も非常に重要です。

もっと言うとIP制限やWAF設定など、より高度な対策もありますが、まずは今回紹介した4つの基本対策を確実に実施することがWordPressの乗っ取りを防ぐ最短ルートだと思います。

詳しい方であれば、今回の記事を読んでいて「それは違う」「いやこれを入れたほうがよい」といった考えが浮かぶ方もおそらくいらっしゃる事でしょう。それはそれで私自身はぜんぜん否定しません。

違うというのは”正解”の形を知っているから出る言葉ですし、当記事でお話した4ポイント以外にも実際にはもっと様々なリスクと対策があるものです。

犯罪は日々巧妙化し、対策方法もその度増えていきます。

そのため絶対的な正解はなく、大切なのは自分の頭で考えることです。

ゆえに安易に「これさえやっていればOK!」と安心させる言葉をココに綴るつもりは私はありません。

安心して安全から遠ざかってしまい、そのことに気づかないでいるのが最も大きなセキュリティホールなのです。

今回はこの考え方を共有化したかったので、Wordpressに関する記事を綴りました。

最後までお読みいただき、ありがとうございます。